Такой вывод можно сделать из целого ряда исследований, опубликованных ESET, iSIGHT и, наконец, SANS ICS. Хорошие новости заключаются в том, что вирусы все еще не могут в автоматическом режиме отключать электричество. Плохие — они помогают хакерам и в разы усиливают разрушительный эффект.

Атака на сразу несколько энергокомпаний, работающих в Ивано-Франковской области и самом городе произошла днем 23 декабря. От действий хакеров пострадали клиенты по меньшей мере трех энергокомпаний, а без света на как минимум четыре часа остались сотни тысяч потребителей. О том, что это была именно хакерская атака, на следующий день сообщили украинские СМИ со ссылкой на сами энергокомпании.

Как ломали энергосистемы Ивано-Франковска

В минувшую субботу директор SANS ICS — индустриального подразделения института SANS, одной из ведущих образовательных и научных организаций в сфере кибербезопасности, подтвердил предварительные выводы компании ESET о том, что атака не была случайной, а была тщательно продуманной, сложной в исполнении и хорошо координированной.

Хакеры почти одновременно:

- Отключили несколько десятков электрических подстанций как минимум трех разных операторов электроэнергии в Ивано-Франковской области и в самом городе.

- Предприняли ряд шагов, в результате которых операторы энергокомпаний не сразу поняли, что произошло.

- Организовали DDoS-атаки на веб-сайты и call-центры операторов, в результате чего их клиенты не могли до них дозвониться и сообщить о проблемах.

- Уничтожили управляющие энергосистемой SCADA-системы, а также вывели из строя серверы и рабочие станции для работы с ними.

Надо пояснить, что хотя современные электросети управляются SCADA, вывод последних из строя не означает прекращение подачи электроэнергии. SCADA в этом смысле можно сравнить с кабиной тепловоза. Если у летящего на всей скорости тепловоза отключить кабину машинистов, то он от этого не остановится (по крайней мере, не сразу). Он просто станет неуправляемым. Ровно тоже обеспечивает SCADA в случае с энергосистемой — управление. Поэтому, хотя хакеры и уничтожили управляющие системы и сделали все, чтобы замедлить восстановление серверов, электричество с помощью вируса они отключить не могли. В SANS ICS осторожно предполагают, что отключение было произведено "руками" и только после этого были уничтожены управляющие системы и организована DDoS-атака с целью дезориентации работы персонала энергокомпаний.

Работа энергосистемы без SCADA считается нежелательным делом, и если бы такая атака произошла в какой-нибудь западной стране, то восстановление почти наверняка было бы долгим и мучительным — включать электричество обратно без SCADA "по учебнику" просто нельзя. Однако украинские энергокомпании пошли на риск и приняли решение включить все отключенные подстанции "руками", поэтому "блэкаут" продолжался лишь 3-5 часов. В отчете директора SANS ICS отдается дань находчивости и оперативной работе украинских специалистов.

Почему атаку связывают с россиянами

Несмотря на то, что в отчете SANS ICS не называется организация, которая стоит за атакой, специалисты по безопасности нашли на "руинах" серверов со SCADA следы сложнейшего хакерско-шпионского программного обеспечения BlackEnergy. Считается, что его основным оператором и "производителем", постоянно совершенствующим свое детище, является группировка Sandworm, которую еще осенью прошлого года многие специалисты, включая и iSIGHT назвали российской.

На российское происхождение Sandworm указывает выбор целей — Украина, Восточная Европа (особенно Польша) и даже отдельные структурные подразделения НАТО. Последняя перед декабрьским отключением электроэнергии крупная атака с использованием BlackEnergy была произведена в ноябре прошлого года, во время выборов на Украине. Тогда хакеры атаковали украинские СМИ и сумели удалить часть материалов. И, если верить отчету Sys-Centrum, Sandworm является не единственной российской или про-российской группировкой, которая в последнее время "резвится" на Украине. Там уже идет настоящая кибервойна.

Впрочем, подчеркнем — никто из крупных западных аналитических компаний никогда не связывал Sandworm с государственными структурами. Конечно, масштабы и "способности" BlackEnergy, а также активность Sandworm и частый выбор целей среди государственных или военных структур косвенно указывают на то, что за всем этим стоит организация, которая располагает существенными ресурсами, работает не на голом энтузиазме и имеет не связанные с бизнесом интересы. Но прямых доказательств причастности российских военных или спецслужб к деятельности группировки нет.

BlackEnergy — на все руки мастер

Детище Sandworm — зловредное ПО BlackEnergy, было создано, по крайней мере, в 2007 году и с тех пор обросло множеством модулей. "Специализацией" BlackEnergy является шпионаж — тихое внедрение с использованием уязвимостей "нулевого дня", то есть дыр в программах и операционных системах, для которых не существует патчей (о стоимости таких дыр на черном рынке мы недавно писали) и последующий максимально незаметный сбор информации.

Однако в BlackEnergy есть и предельно деструктивные функции. Так, одним из ключевых модулей "вируса" является как раз механизм уничтожения SCADA-систем и обнуление определенных секторов на жестких дисках серверов и компьютеров. Последнее делает невозможным их нормальную загрузку. Результат — уничтожение доказательств взлома и увеличение времени восстановление всей системы.

Есть в BlackEnergy и модуль удаленного доступа к пораженным компьютерам, который позволяет творить на нем все, что угодно. Именно эти механизмы — удаленный доступ, последующее уничтожение SCADA и вывод из строя жестких дисков с целью заметания следов, и использовался при атаке на украинскую энергосистему. Осталось лишь понять, как именно вирус попал в системы энергокомпаний.

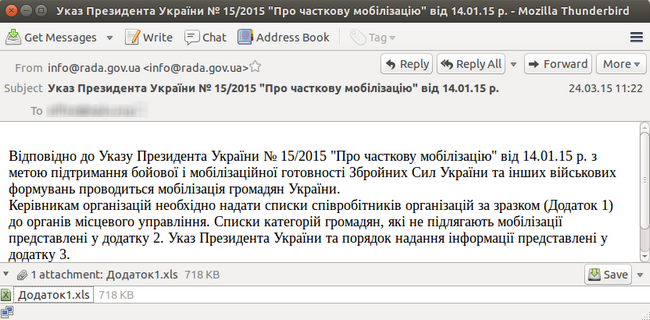

Чаще всего BlackEnergy распространяется вместе с поддельными письмами электронной почты, которые создаются под конкретные цели — с большим мастерством и знанием дела. Вот пример, который приводит Sys-Centrum:

Однако специалисты по безопасности пока не выяснили, как именно BlackEnergy доставили в центры управления энергокомпаний Ивано-Франковска. Они склоняются лишь к тому, что на сей раз это НЕ были поддельные письма электронной почты. Но если не они, то следующим наиболее правдоподобным и реальным вариантом являются "поддельные люди", которые сознательно пронесли, скопировали и запустили нужные файлы. А это уже совсем другой уровень "взлома".