Исследователи из Бирмингемского университета и немецкой инженерной компании Kasper & Oswald, которые несколько лет назад обнаружили дыру в компьютерах машин Volkswagen, позволяющую злоумышленникам легко и просто их заводить, в конце этой недели на конференции Usenix представят два новых исследования (англ, PDF). Первое касается электронных замков дверей авто концерна Volkswagen, второе — миллионов других машин, включая такие бренды как Alfa Romeo, Citroen, Fiat, Ford, Mitsubishi, Nissan, Opel и Peugeot.

Обе атаки дешевы в исполнении — злоумышленники для создания копий брелоков могут использовать простейшие ноутбуки или даже копеечные платы Arduino и радиоантенны.

Четыре ключа к 100 млн. Volkswagen

Из двух атак, та, что касается авто концерна Volkswagen — более проблемная и легкая в исполнении, поскольку от владельца авто требуется всего лишь один раз удаленно с брелока открыть или закрыть двери. Впрочем, "всего лишь раз" — это все же мягко сказано.

Чуть-чуть теории. Как, в принципе, машина "понимает", что именно ее владелец открывает с брелока? В радиообмене сигналами между брелоком и автомобилем задействованы два, теоретически, секретных шифра. Один — "общий" для большого числа автомобилей Volkswagen. Второй — уникальный для конкретной машины. Чтобы двери открылись или закрылись, совпадать должны оба шифра.

Для того, чтобы создать точную электронную копию брелока автовладельца, исследователям потребовалось, во-первых, добраться до секретного шифра, вскрыв "один из внутренних компонентов" систем Volkswagen. Во-вторых, им нужен уникальный для каждого брелока код. Но с ним проблем минимум — он перехватывается в момент, когда владелец ставит машину на парковку, с расстояния до 100 метров, то есть относительно незаметно. Причем достаточно одного нажатия на кнопку на брелоке.

Можно было бы подумать, что Volkswagen, для того, чтобы затруднить работу злоумышленников, выпустит большое число секретных ключей-шифров — как минимум по одному на каждую конкретную модель в своих обширных линейках четырех брендов. А еще лучше — выпускать по новому ключу для каждой модели каждый год!

Но нет — почти все 100 млн. авто VW, выпущенных за последние 25 лет, используют всего лишь четыре разных уникальных электронных ключа. Это идеальная ситуация для воров — да, чтобы извлечь эти четыре ключа, надо очень сильно постараться, но однажды извлеченные, они служат вечно. И подходят почти ко всем автомобилям Volkswagen.

Исследователи, правда, наотрез отказываются говорить о том, откуда они извлекли эти секретные ключи-шифры. Но отмечают, что единственная модель концерна, владельцы которой пока могут спать спокойно — VW Golf 7 и все "близнецы" других марок, построенные на его базе.

Беспечные ездоки из других автоконцернов

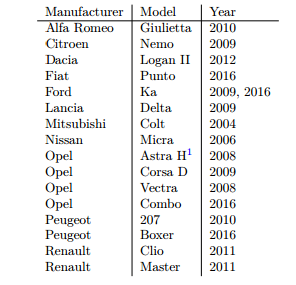

Вторая уязвимость, которую иссл едователи планируют представить на конференции Usenix, касается миллионов автомобилей таких брендов как Alfa Romeo, Citroen, Fiat, Ford, Mitsubishi, Nissan, Opel и Peugeot, использующих в брелоках криптографическую схему под названием HiTag2. Уязвимы не все модели всех годов выпуска, а лишь те, что указаны в таблице рядом.

едователи планируют представить на конференции Usenix, касается миллионов автомобилей таких брендов как Alfa Romeo, Citroen, Fiat, Ford, Mitsubishi, Nissan, Opel и Peugeot, использующих в брелоках криптографическую схему под названием HiTag2. Уязвимы не все модели всех годов выпуска, а лишь те, что указаны в таблице рядом.

Исследователям не пришлось "копаться" в электронных внутренностях машин. Им всего лишь — при помощи уже вышеописанного простого оборудования — нужно собрать коллекцию непрерывно изменяющихся кодов, которыми брелок сигнализации и автомобиль обмениваются при каждом нажатии на кнопку на брелоке. Чтобы ускорить процесс исследователи предлагают использовать "джаммер", который глушит сигнал брелока. Водитель, не понимая, почему авто не открывается, начнет нажимать на кнопку чаще и поможет злоумышленникам, быстрее генерируя нужные им коды.

Когда небольшая коллекция кодов собрана, исследователи в состоянии, используя не описываемую ими брешь в системе HiTag2, всего лишь за минуту сгенерировать электронную начинку, на базе которой можно создать новый брелок для открытия дверей авто.

Компания NXP, которая продает автопроизводителям чипы, работающие на базе схемы HiTag2, признала наличие проблемы но отметила, что уже несколько лет рекомендует всем своим клиентам отказаться от ее использования, поскольку это решение было разработано без малого 18 лет назад и не отвечает современным требованиям к безопасности. Однако автопроизводители экономят и очень, очень медленно обновляют электронные компоненты своих машин. Результат — появление подобных исследований, показывающих, насколько они уязвимы.

Нужно ли всерьез опасаться этих дыр?

С одной стороны, опасаться за безопасность своего автомобиля нужно всегда — если нет желания, чтобы его угнали. Однако эти исследования описывают уязвимости лишь в бесконтактной системе открытия дверей. Авто еще надо завести. И хотя в этой области тоже не все гладко, эти конкретные дыры не позволяют сесть и уехать. Хакеры смогут "всего лишь" украсть из салона ценные вещи, которые опытные автовладельцы и так не оставляют без присмотра. Верно, опытные автовладельцы?

Отметим также, что если владельцы автомобилей Volkswagen, Audi, Seat и Škoda беззащитны перед злоумышленниками, то все остальные могут и должны насторожиться, если сигнал с брелока как будто "не проходит" и заставляет нажимать на кнопку несколько раз подряд. Возможно, авто таким образом "щупают".

Ну а параноики могут и должны отказаться от бесконтактных систем и открывать авто "с ключа", как в старые добрые времена. Отличное решение, ведь механические механизмы при должном уходе никогда не подводят! Огорчает лишь, что мы стоим перед эпохой массового появления беспилотных автомобилей, а автопроизводители продолжают экономить на электронике и используют какие-то совсем безумно древние системы безопасности.